Extension Next : des alertes sur 8 500 sites GenAI et contre les attaques par homographes

Protego Maxima

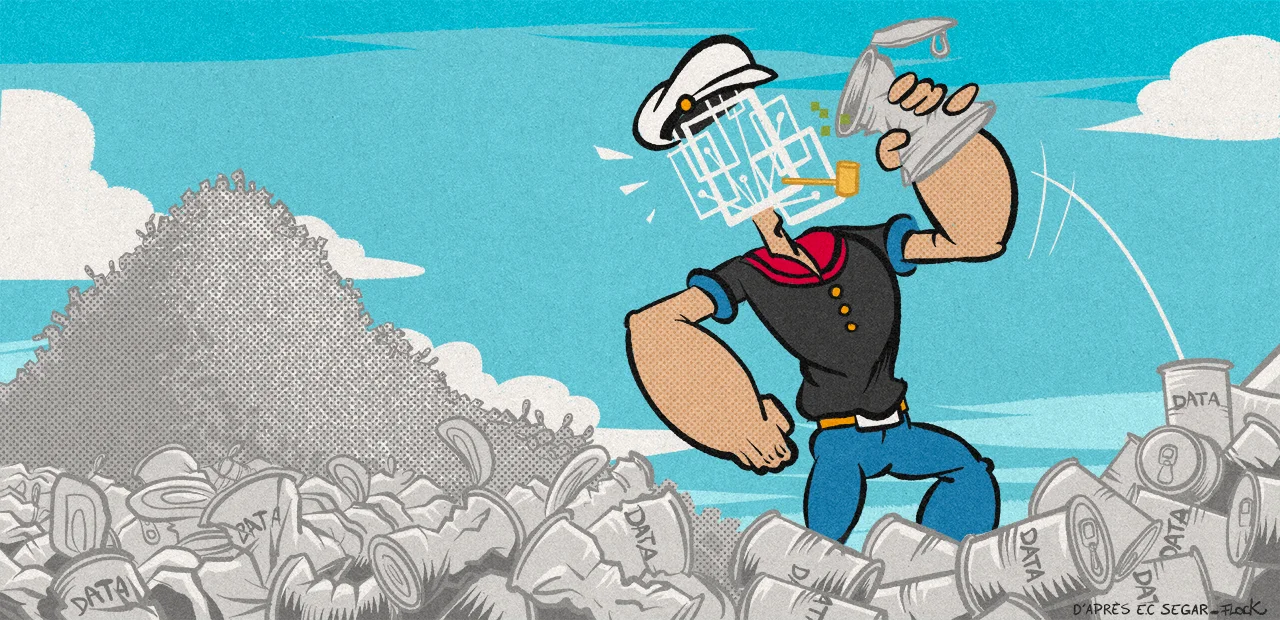

L’extension développée par Next – avec de l’IA générative – pour signaler des sites avec des contenus rédigés en tout ou partie par de l’IA générative signale désormais plus de 8 500 domaines. Nous en profitons pour ajouter une nouvelle fonction : une alerte contre des sites potentiellement malveillants utilisant des homoglyphes. Surfez couvert avec Next !

Notre liste continue de grandir de semaine en semaine. Ce qui n’était au début que quelques centaines de noms est passé à plus de 1 000 en février, et ne cesse de grandir pour désormais atteindre plus de 8 500 sites. Pour rappel, elle intègre aussi les listes noires de Red Flag Domains des noms de domaine potentiellement suspects, ainsi que celle de l’Autorité des marchés financiers (AMF).

La procédure de mise à jour de la liste était loin d’être optimale. Nous l’avons améliorée, Jean-Marc peut désormais la mettre à jour en toute autonomie ; attendez-vous donc à l’arrivée de nouveaux domaines plus régulièrement. La taille du fichier de la liste bloom a été considérablement réduite au passage, mais sans pour autant modifier le niveau des faux positifs.

- Télécharger et installer notre extension pour Chrome

- Télécharger et installer notre extension pour Firefox

Notification d’échec des mises à jour des listes et nouvelles autorisations

Nous avons également amélioré le système de détection des échecs des mises à jour des listes. Si une des listes n’est pas disponible, l’extension affiche désormais un message d’alerte et envoie une notification au système (une seule par problème, pas plus !). Ce changement dans les autorisations entraine une validation de votre part lors de la mise à jour puisque les notifications n’étaient pas utilisées auparavant.

L’extension a aussi besoin d’accéder aux URL des onglets pour vérifier si le domaine est ou non dans une des listes. Elle doit également pouvoir « modifier » les pages pour y afficher le message d’alerte le cas échéant (le pop-up sur fond gris).

L’extension permettant, de manière volontaire, de nous signaler des sites en cliquant sur le bouton de l’extension, l’URL et des métadonnées nous sont également envoyées (nous les avons détaillées dans une précédente actualité).

Si vous cliquez sur l’icône de l’extension, nous avons revu un peu la fenêtre, notamment avec l’indication du nombre de sites dans notre liste GenAI, de Red Flag Domains et de l’AMF. En cas d’erreur sur la mise à jour des listes, un message s’affiche ici aussi. De plus, l’icône de l’extension affiche un ! en rouge pour indiquer le problème.

Dans les paramètres de l’extension, un message d’erreur vous donne quelques détails et permet, si vous le désirez, de nous envoyer un message d’alerte (avec les mêmes métadonnées que pour les signalements de sites). Tout en bas s’affiche la liste des sites dont vous avez coché la case « Ne plus m’alerter sur ce site pour toutes les catégories » en bas à gauche du message d’alerte qui s’affiche lorsque vous consultez l’un des 8 500 sites GenAI identifiés. Vous pouvez en supprimer certains ou la totalité.

Notre extension alerte sur les homoglyphes !

L’autre gros morceau de cette version 2.5.5 est l’arrivée d’une nouvelle « liste ». Ce n’est pas une liste au sens propre du terme, mais plutôt une alerte contre de potentielles attaques par homographes, reposant sur l’utilisation d’homoglyphes, à savoir ces caractères ou glyphes qui semblent identiques ou très similaires à un ou plusieurs autres, tels que le « p » latin et le « p » cyrillique.

Une rapide explication de l’ANSSI : « Un utilisateur malintentionné peut acquérir un nom de domaine proche visuellement (la proximité visuelle est obtenue par le fait que de nombreux systèmes d’écriture utilisent des caractères se ressemblant) d’un autre nom de domaine connu ».

La liste Red Flag Domains permet déjà d’avoir ce genre d’alerte, mais uniquement sur les domaines en .fr. Les pirates visent plus large et tirent tous azimuts sur les autres domaines (.com, .net, .org etc.). Notre extension se base sur des listes de caractères proches de ceux de notre alphabet latin pour afficher un message d’alerte et vous appeler à la vigilance. Si une alerte s’affiche, vérifiez que vous êtes bien sur le bon site. La détection se fait uniquement en local.

Un bon exemple est (du moins était, il a été rapidement désactivé) le faux site avec le nom de domaine université-nantes[.]fr ; la vraie adresse de l’université est univ-nantes.fr. Il reprenait la présentation officielle du site de l’université et on pouvait se faire piéger facilement. Utilisant une extension en .fr, il était déjà dans la liste Red Flag Domains et donc signalé par la version actuelle de l’extension. La version 2.5.5 de notre extension le détecte automatiquement et fonctionne tout autant en .fr qu’en .com, .net, etc.

La technique est connue de longue date et peut se révéler redoutable contre les internautes. Par exemple, « арpІе » n’a pas de lettre « a », de « l » ou de « e » de l’alphabet latin et un seul « p » (le deuxième). Les autres sont des caractères cyriliques. Un vrai faux site a été mis en place ici : аррӏе.com (les navigateurs transforment le nom de domaine en xn--80ak6aa92e.com, mais on peut facilement se faire avoir en collant аррӏе.com dans la barre du navigateur et tout le monde n’a pas toujours les yeux rivés sur la barre d’URL.

C’est une première version des attaques par homoglyphes, la liste des caractères suspects peut être mise à jour de notre côté. Comme les autres listes, elle est téléchargée automatiquement tous les jours, ou bien à la demande depuis les paramètres de l’extension. Comme n’importe quelle autre liste, vous pouvez désactiver cette détection dans les paramètres.

Pensez à épingler l’extension !

Pour profiter au mieux de l’extension, nous vous conseillons de l’épingler. Une fois installée, sur Edge ou Chrome. Cliquez sur l’icône en forme de puzzle et cliquez sur la punaise. Sur Firefox, il faut aussi cliquer sur le puzzle, puis sur la roue crantée de l’extension et enfin sur « épingler à la barre d’outils ».

Pour rappel, le petit chiffre entouré de jaune qui s’affiche au-dessus du bouton de l’extension indique quant à lui le nombre de pages de sites GenAI que vous avez consultées dans la journée.

![[Édito] Black Friday, Black Week, Black Month… ça ne s’arrête donc jamais ?](https://next.ink/wp-content/uploads/2023/11/Promopieges.jpg)