La FDA réduit sa surveillance des dispositifs de santé portables ou s’appuyant sur l’IA

Porte ouverte

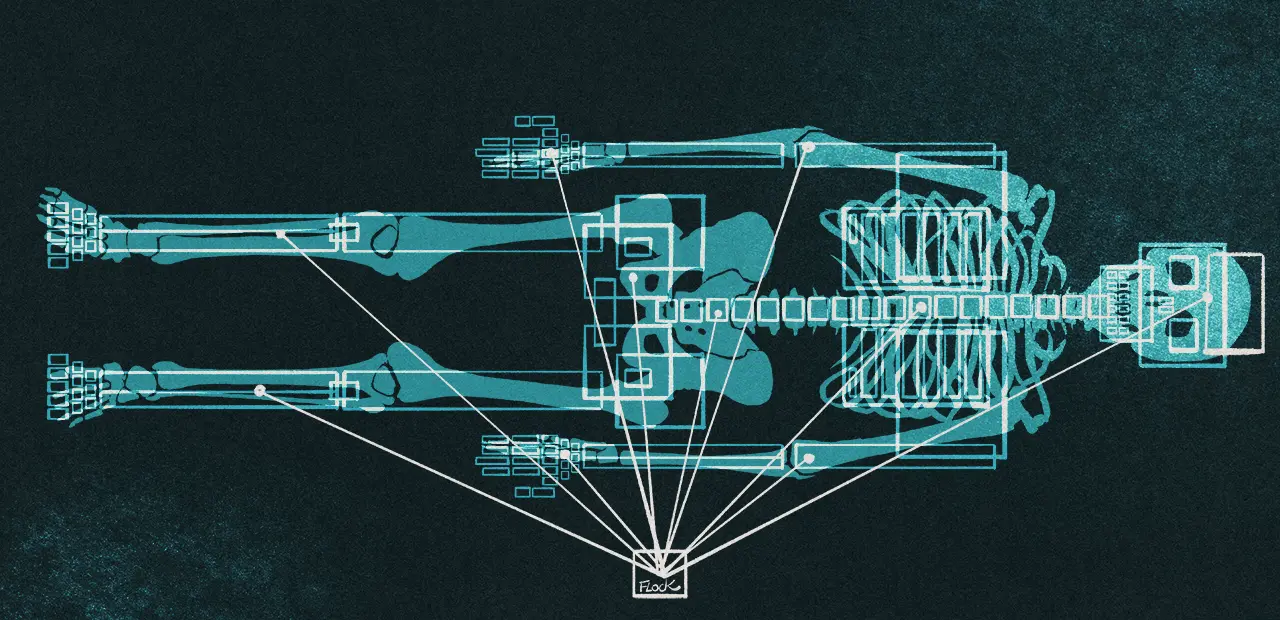

Le directeur de la FDA, Marty Makary, a annoncé au CES assouplir la régulation sur les appareils de santé numériques, notamment concernant les logiciels d’aide à la décision clinique (dont ceux utilisant l’IA générative) et les produits portables pour surveiller les problèmes de santé, tant que ceux-ci ne s’affichent pas comme des dispositifs médicaux.

« Une nouvelle ère pour la santé numérique », c’est le titre de la conférence qu’a donnée Marty Makary, le directeur de la FDA, ce mardi à l’occasion du CES. Cette nouvelle ère ressemble fortement à celle de l’IA voulue par Donald Trump lors de son second mandat : celle d’un assouplissement de la régulation de ces industries. Ainsi Marty Makary a affirmé vouloir favoriser un environnement propice aux investisseurs et faire évoluer la réglementation de la FDA « à la vitesse de la Silicon Valley », comme l’explique le site d’informations médicales Statnews.

L’agence a publié, de fait, une nouvelle interprétation [PDF] des critères à prendre en compte pour savoir si un logiciel d’aide à la décision clinique rentre ou non dans son périmètre de régulation.

« Laissons le marché décider »

Sur Fox Business, Marty Makary a insisté sur les assouplissements concernant les appareils considérés comme « fournissant des informations non médicales ». « Nous voulons faire savoir aux entreprises, à l’aide de directives très claires, que si leur appareil ou leur logiciel se contente de fournir des informations, elles peuvent le faire sans être soumises à la réglementation de la FDA », affirme-t-il.

« S’ils ne prétendent pas être de qualité médicale, laissons le marché décider. Laissons les médecins choisir parmi un marché concurrentiel ceux qu’ils recommandent à leurs patients. Bon nombre de ces dispositifs médicaux basés sur l’IA et ces technologies logicielles s’améliorent avec le temps. Il n’est donc pas vraiment approprié pour nous, à la FDA, d’utiliser un ancien modèle consistant simplement à apposer un cachet sur quelque chose, dans un marché en pleine évolution », ajoute le responsable de l’agence de régulation.

Marty Makary ne détaille pas les appareils qui ne figureront plus dans la liste des produits que la FDA régulera. Selon Statnews, cette nouvelle doctrine indique que cela va concerner des appareils qui mesurent des paramètres physiologiques tels que la pression artérielle, la saturation en oxygène et la glycémie, et qui sont destinés uniquement à des fins de bien-être. Mais cela va aussi « ouvrir la voie à l’utilisation non réglementée de produits d’IA générative pour certaines tâches médicales, telles que la synthèse des conclusions d’un radiologue ».

Conseillé par des personnes impliquées dans le business du numérique en santé

Pourtant, si une régulation était en place depuis 2022, certains chercheurs appelaient en octobre dernier à faire exactement le contraire de ce qu’annonce Marty Makary dans la revue scientifique médicale JAMA. Ils expliquaient que les lois états-uniennes excluaient déjà trop les logiciels (dont les logiciels avec de l’IA) de la définition des « dispositifs médicaux » si leur fonction est d’apporter un soutien administratif, un soutien général au bien-être, certains types d’aide à la décision clinique ou certaines fonctions de gestion de dossiers médicaux.

Mais, sur le numérique dans la santé, la FDA a indiqué à Statnews que Marty Makary est notamment conseillé par Jared Seehafer, Shantanu Nundy et Richard Abramson. Tous les trois ont travaillé pour des entreprises spécialisées dans le numérique en santé (Enzyme pour le premier, Accolade Health pour le deuxième et annalise.ai maintenant nommée Harrison.ai pour le troisième).

Selon Statnews, une des principales critiques contre la régulation de 2022 concernait le fait que si un dispositif indiquait un résultat et une voie à suivre, il entrait alors dans le périmètre de surveillance de l’agence. Du point de vue de l’industrie, il suffisait alors de proposer plusieurs résultats, même non appropriés, pour passer outre. La nouvelle directive simplifie le problème en permettant à la FDA d’exercer un pouvoir discrétionnaire sur le classement d’un dispositif dans la catégorie des produits qu’elle n’a pas à contrôler.

Enfin, Marty Makary ne veut surtout pas mettre le nez dans les affaires des entreprises de l’IA grand public, même si leurs produits génèrent des contenus sur la santé : « Si quelque chose se contente de fournir des informations comme ChatGPT ou Google, nous ne pouvons pas rivaliser avec ce géant. Nous n’allons pas intervenir et dire : « il y a un résultat qui est inexact, nous devons donc fermer ce service » », affirme-t-il à Fox Business. Les AI Overviews de Google ont pourtant généré récemment plusieurs exemples de conseils de santé erronés.

C'est évidemment une boutade dans le titre, mais nous avons pas mal testé de cartes graphiques signées PNY, et hormis une RTX 5050, nous avions presque systématiquement souligné les nuisances sonores en charge liées à la ventilation et ce bruit non pas de souffle mais électronique, signe de ventilat...

C'est évidemment une boutade dans le titre, mais nous avons pas mal testé de cartes graphiques signées PNY, et hormis une RTX 5050, nous avions presque systématiquement souligné les nuisances sonores en charge liées à la ventilation et ce bruit non pas de souffle mais électronique, signe de ventilat... Hier, le 6 janvier 2026, nous vous présentions pour l'ouverture du CES une GeForce RTX 5090 particulière à plus d'un titre : la GIGABYTE GeForce RTX 5090 AORUS INFINITY. Son design "arrondi aux deux extrémités" n'est pas commun du tout, mais d'un point de vue technique l'information la plus importan...

Hier, le 6 janvier 2026, nous vous présentions pour l'ouverture du CES une GeForce RTX 5090 particulière à plus d'un titre : la GIGABYTE GeForce RTX 5090 AORUS INFINITY. Son design "arrondi aux deux extrémités" n'est pas commun du tout, mais d'un point de vue technique l'information la plus importan...