Analyzing 47,000 ChatGPT Conversations Shows Echo Chambers, Sensitive Data - and Unpredictable Medical Advice

Read more of this story at Slashdot.

Read more of this story at Slashdot.

Read more of this story at Slashdot.

C’est au tour de Colis Privé d’être victime d’une fuite de données personnelles de ses clients. Contacté par Next, CEVA Logistics, filiale de CMA CGM et propriétaire de Colis Privé, confirme la situation.

Hier soir, le transporteur français a envoyé un email à des clients (merci à tous ceux qui nous l’ont partagé) dont l’objet est : « Information importante relative à vos données personnelles ». La suite on ne la connait malheureusement que trop bien : une fuite de données.

Par contre, aucun message sur ses réseaux sociaux ni sur son site. Pour confirmer l’envoi de cet email, nous avons contacté le service presse de CEVA Logistics, filiale de CMA CGM (un armateur de porte-conteneurs français) et propriétaire de Colis Privé, qui nous confirme la situation.

« Nos investigations ont permis de confirmer que seules des informations de contact sont potentiellement impliquées : nom, prénom, adresse postale, adresse électronique, et numéro de téléphone ». L’entreprise ajoute que vous pouvez être « rassurés » : « aucune donnée bancaire, aucun mot de passe ni aucune information sensible n’est concernée ». On appréciera la considération pour la sensibilité de nos données personnelles…

Colis Privé ne rentre pas dans les détails, évoquant simplement « un incident ayant entraîné un accès non autorisé et limité à certaines données sur une partie de nos systèmes ». La brèche a évidemment été bouchée et, « à ce stade, nous n’avons constaté aucun usage frauduleux de ces informations », ajoute la société.

Nous avons également droit à l’éternelle promesse : « La protection de vos données personnelles est notre priorité absolue ». L’email se termine par trois conseils : « Restez attentif aux e-mails, SMS ou appels vous demandant des informations personnelles ou vous incitant à cliquer sur un lien, et vérifiez toujours l’identité de l’expéditeur en cas de doute », « utilisez des mots de passe forts et uniques pour chacun de vos comptes et activer la double authentification (MFA) » et enfin « ignorez tout message demandant un paiement : Colis Privé ne vous demandera jamais de payer ».

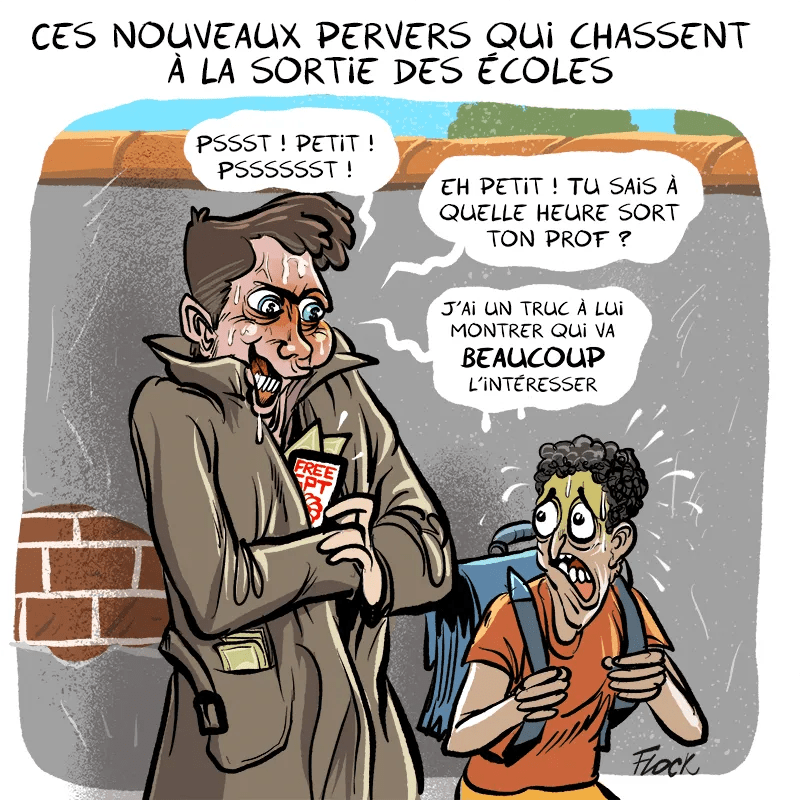

Cette fuite pourrait remettre une pièce dans la machine de l’arnaque aux faux colis et/ faux livreurs. L‘une des dernières versions étant les SMS du type « Bonjour vous êtes chez vous ? », « Bonjour vous êtes à la maison ? », comme l’expliquait récemment l’UFC-Que Choisir.

Si des personnes malintentionnées récupèrent les données de Colis Privé, elles pourraient s’en servir pour « personnaliser » ce type d’arnaque en ciblant davantage les tentatives de phishing avec les noms, adresses, emails, etc. des clients de Colis Privé.

C’est au tour de Colis Privé d’être victime d’une fuite de données personnelles de ses clients. Contacté par Next, CEVA Logistics, filiale de CMA CGM et propriétaire de Colis Privé, confirme la situation.

Hier soir, le transporteur français a envoyé un email à des clients (merci à tous ceux qui nous l’ont partagé) dont l’objet est : « Information importante relative à vos données personnelles ». La suite on ne la connait malheureusement que trop bien : une fuite de données.

Par contre, aucun message sur ses réseaux sociaux ni sur son site. Pour confirmer l’envoi de cet email, nous avons contacté le service presse de CEVA Logistics, filiale de CMA CGM (un armateur de porte-conteneurs français) et propriétaire de Colis Privé, qui nous confirme la situation.

« Nos investigations ont permis de confirmer que seules des informations de contact sont potentiellement impliquées : nom, prénom, adresse postale, adresse électronique, et numéro de téléphone ». L’entreprise ajoute que vous pouvez être « rassurés » : « aucune donnée bancaire, aucun mot de passe ni aucune information sensible n’est concernée ». On appréciera la considération pour la sensibilité de nos données personnelles…

Colis Privé ne rentre pas dans les détails, évoquant simplement « un incident ayant entraîné un accès non autorisé et limité à certaines données sur une partie de nos systèmes ». La brèche a évidemment été bouchée et, « à ce stade, nous n’avons constaté aucun usage frauduleux de ces informations », ajoute la société.

Nous avons également droit à l’éternelle promesse : « La protection de vos données personnelles est notre priorité absolue ». L’email se termine par trois conseils : « Restez attentif aux e-mails, SMS ou appels vous demandant des informations personnelles ou vous incitant à cliquer sur un lien, et vérifiez toujours l’identité de l’expéditeur en cas de doute », « utilisez des mots de passe forts et uniques pour chacun de vos comptes et activer la double authentification (MFA) » et enfin « ignorez tout message demandant un paiement : Colis Privé ne vous demandera jamais de payer ».

Cette fuite pourrait remettre une pièce dans la machine de l’arnaque aux faux colis et/ faux livreurs. L‘une des dernières versions étant les SMS du type « Bonjour vous êtes chez vous ? », « Bonjour vous êtes à la maison ? », comme l’expliquait récemment l’UFC-Que Choisir.

Si des personnes malintentionnées récupèrent les données de Colis Privé, elles pourraient s’en servir pour « personnaliser » ce type d’arnaque en ciblant davantage les tentatives de phishing avec les noms, adresses, emails, etc. des clients de Colis Privé.

Au mois d'aout 2025, ASUS dévoilait sa GeForce RTX 5090 la plus haut de gamme : l'ASUS GeForce RTX 5090 ROG Matrix Platinum. Une carte limitée à 1000 exemplaires et dont le prix officiel a désormais été dévoilé pour le début de sa disponibilité en ce mois de novembre : 3999 $.Mais une autre chose es...

Au mois d'aout 2025, ASUS dévoilait sa GeForce RTX 5090 la plus haut de gamme : l'ASUS GeForce RTX 5090 ROG Matrix Platinum. Une carte limitée à 1000 exemplaires et dont le prix officiel a désormais été dévoilé pour le début de sa disponibilité en ce mois de novembre : 3999 $.Mais une autre chose es...

Read more of this story at Slashdot.

Read more of this story at Slashdot.

FSR4, Proton, Upscaling ? Vous n’avez rien compris ? Pas de panique, il n’y a rien de sorcier à comprendre ici, c’est juste du jargon technique. Mais si vous avez un Steam Deck ou que vous êtes intéressé par la Steam Machine ou SteamOS, n’hésitez pas à parcourir la suite.

Le FSR fait partie d’une génération de techniques logicielles permettant d’augmenter significativement le nombre d’images calculées en temps réel dans un jeu en s’appuyant sur des algorithmes. Rien de sorcier, la technique est simple à comprendre. Imaginez que vous deviez dessiner 30 images pour faire une seconde d’animation dans un dessin animé. Votre petit film durera une heure, donc 60 minutes. 60 fois 60 secondes, chaque seconde représentant 30 images, ça nous fait 108 000 images à dessiner. Pas une mince affaire, il va falloir retrousser ses manches.

Maintenant imaginez que le film s’affiche en cinémascope sur l’écran. Cette taille exige que chacune de vos images fasse une taille importante sur votre papier avant la projection pour ne pas avoir un résultat flou et baveux. Vous devrez donc dessiner et peindre de grandes et larges images, ce qui va prendre pas mal de temps et d’énergie. Plus vos images représentent une grande surface à couvrir, plus ce sera long de fabriquer l’ensemble. Heureusement, on est en 2025 et un petit malin vient vous voir pour vous proposer de passer chacune de vos images dans un logiciel qui va augmenter leur taille, les étirer. Alors certes, il pourra y avoir un petit peu de pertes de qualité, mais si cet ajustement est bien géré, le spectateur ne verra pas vraiment de différence.

Du côté de la production par contre, dessiner et colorer un ensemble de plusieurs dizaines de milliers de feuilles de grande taille ou dessiner le même nombre d’images 30%, 50% ou 70% moins grandes, c’est une sacrée économie. Rien que pour la colorisation, ce sont des dizaines de litres de peinture en moins à appliquer. Un énorme gain de productivité qui peut sacrément raccourcir les délais.

Les jeux doivent être optimisés pour le FSR4

L’Upscaling proposé par le FSR4, c’est exactement cela mais pour le jeu vidéo et en temps réel. Cette technologie logicielle va proposer à un joueur de calculer son jeu en 960 x 540 pixels puis de l’afficher en FullHD 1920 x 1080 pixels par exemple. Deux fois moins de surface et de pixels à calculer et donc beaucoup moins de travail pour chaque image. Ce qui amène à proposer un nombre d’images plus élevé chaque seconde en jeu. Et le travail d’agrandissement et d’optimisation ? L’Upscaling à proprement parler ? Il est effectué par une autre branche de votre processeur qui dispose d’instructions particulières qui ne vont pas entrer en concurrence avec le calcul de base. La partie qui génère l’image et la partie qui les upscale ne sont pas les mêmes, elles peuvent donc travailler de concert sans se gêner.

Des exemples de jeux affichés en natif, FSR1, FSR2, FSR3 et FSR4

Finalement, l’utilisateur peut choisir entre qualité d’affichage avec un étirement faible de 30% par exemple, ce qui augmentera de peu le nombre d’images par seconde, mais qui affichera sans dégradations visibles son résultat. Ou alors, à l’inverse, il pourra demander à la machine de ne calculer que pour une toute petite définition et l’afficher en grand en doublant la taille de chaque image avec un upscaling agressif. Il proposera alors une plus grande fluidité de jeu mais perdra en qualité d’affichage. Il sera également possible de choisir une position intermédiaire pour avoir de la fluidité et un jeu qui reste agréable à regarder. Cette technologie s’appelle FSR chez AMD, XeSS chez Intel et DLSS chez Nvidia. Elle s’appuie à chaque fois sur le même ressort technologique.

Là encore pas de panique, c’est tout bête. Proton c’est le morceau de code informatique qui permet au système d’exploitation Linux SteamOS utilisé par l’éditeur Valve dans son Steam Deck, d’exécuter des jeux prévus normalement dans l’environnement Windows. C’est en quelque sorte celui qui traduit les jeux Windows sous Linux. Et jusqu’alors, il était capable de faire tourner FSR3, la précédente solution d’upscaling d’AMD. En passant à FSR4, il va profiter des dernières avancées de cette technologie tout en restant compatible avec les précédentes.

Parce que chaque génération de ce système est plus puissante que la précédente, d’un point de vue technologie mais également dans la robustesse des modèles. En effet pour chaque jeu, l’algorithme employé nécessite le recours à d’énormes séances d’entrainement pour savoir comment optimiser les images. Chaque jeu a besoin de son protocole d’étude pour savoir comment faire pour optimiser cet upscaling. Ce n’est pas un bête calcul image par image comme dans un logiciel de retouche. Le mécanisme est beaucoup plus subtil que cela. Cela permet de ne pas passer par le tuyau classique des calculs lourds habituels. Les opérations seront dirigées vers ceux réservés aux IA. Chaque génération FSR a donc droit à des fonctions plus puissantes et surtout un apprentissage de nouveaux jeux.

vkd3d-proton c’est le nom de code du petit bout de programme qui traduit les instructions pensées pour le jeu sous Windows. Les développeurs de jeux se basent sur DirectX12, un ensemble d’éléments qui permettent de programmer pour Windows. Le rôle de ce programme vkv3d est donc de prendre le code de chaque jeu et de le traduire vers Vulkan qui est un moteur graphique ouvert vers tous les systèmes dont Linux. Le tout dans Proton qui est le moteur de traduction global des jeux développés par Valve.

En gros, un développeur conçoit un jeu pour Windows sous DirectX12. vkv3d-Proton traduit à la volée le jeu vers Vulkan dans l’environnement Proton. Proton peut ensuite l’afficher sous Linux même s’il n’a pas été pensé pour cela. Et c’est comme cela que des jeux Windows ont débarqué en masse sur le Steam Deck, la console de jeu sous Linux de Valve. Et le truc fabuleux avec Proton, c’est que cette traduction parvient parfois à afficher des jeux dans de meilleures conditions sous Proton que sous Windows. Grâce notamment à la spécialisation de ce système qui ne s’encombre pas de tâches généralistes que Windows gère en parallèle de chaque jeu.

Plein de choses ! D’abord, cela veut dire que les consoles Steam Deck pourraient en profiter et donc améliorer encore leurs performances en jeu. Cela pourrait également signifier l’apparition du FSR4 pour les Steam Machines qui sont pour le moment annoncées en FSR3. Enfin, ce serait un plus pour tous les PC Linux sous puces AMD sous Linux. On peut espérer des portages ouverts de SteamOS pour tout type de PC qui vont gagner en performances en jeu dans un avenir proche.

La techno d’upscaling de jeu FSR4 débarque sur SteamOS © MiniMachines.net. 2025

Read more of this story at Slashdot.

Sauvons nos enfants ! Sauvons les des fous, des va-t’en guerre, des bourreaux du bureau et même des grosses fesses dodues qui traînent leurs savates à l’ombre des néons roses vif. Tous ces dangers, ça mériterait bien une Playstation pour rester bien au chaud tranquille à la maison, papa, tu crois pas ? Bien tenté fiston.

Chieftec aime bien le format de boitier µATX à support de carte mère horizontal. Il possède par exemple le GM-02B-OP M2 dans ses rangs, qui a un look plus orienté PC. Vous pouvez d'ailleurs le découvrir sur ce lien si vous êtes curieux ! La firme a lancé un boitier dans la même philosophie, pour car...

Chieftec aime bien le format de boitier µATX à support de carte mère horizontal. Il possède par exemple le GM-02B-OP M2 dans ses rangs, qui a un look plus orienté PC. Vous pouvez d'ailleurs le découvrir sur ce lien si vous êtes curieux ! La firme a lancé un boitier dans la même philosophie, pour car...

Ce pack CORSAIR est proposé à un excellent prix et contient deux produits de qualité et intéressants, cela ne fait aucun doute. Maintenant, comme toujours avec les packs, la question est de savoir si vous avez réellement besoin à la fois d'une alimentation puissante et d'un watercooling autonome (AI...

Ce pack CORSAIR est proposé à un excellent prix et contient deux produits de qualité et intéressants, cela ne fait aucun doute. Maintenant, comme toujours avec les packs, la question est de savoir si vous avez réellement besoin à la fois d'une alimentation puissante et d'un watercooling autonome (AI...

Nom de dieu, voilà une sacrée semaine pour le hardware informatique ! Entre la ferme des CowCot en vadrouille de l’autre côté du globe à nous rapporter des nouvelles de Seasonic, Gigabyte et d’un fabriquant d’alimentation ; le Ryzen 5 7500X3D qui se fait bronzer chez Clubic et le Framework Laptop 16...

Nom de dieu, voilà une sacrée semaine pour le hardware informatique ! Entre la ferme des CowCot en vadrouille de l’autre côté du globe à nous rapporter des nouvelles de Seasonic, Gigabyte et d’un fabriquant d’alimentation ; le Ryzen 5 7500X3D qui se fait bronzer chez Clubic et le Framework Laptop 16...

Si un petit clavier mécanique gaming sans fil au format TKL (65%) et surtout à prix ridiculement bas vous tente, voici une bonne occasion de craquer car le ROCCAT Vulcan II Mini Air est à un tarif explosé chez Amazon. Nous avions eu l'occasion de le tester à H&Co et si certains points peuvent lé...

Si un petit clavier mécanique gaming sans fil au format TKL (65%) et surtout à prix ridiculement bas vous tente, voici une bonne occasion de craquer car le ROCCAT Vulcan II Mini Air est à un tarif explosé chez Amazon. Nous avions eu l'occasion de le tester à H&Co et si certains points peuvent lé...

Read more of this story at Slashdot.