Entre pas de correctif et deux correctifs

Deux vulnérabilités de Windows, dont l’une critique, sont activement exploitées. Les pirates s’en prennent particulièrement aux installations Windows Server sur site, dans l’objectif de dérober des informations.

Depuis bientôt deux semaines, plusieurs groupes de pirates de type APT (Advanced Persistent Threat), le plus souvent étatiques, sont à pied d’œuvre pour exploiter deux failles de sécurité dans Windows.

La première, CVE-2025-9491, a été découverte en mars dernier par Trend Micro et réside dans le format binaire Windows Shortcut (les fichiers .LNK). Affichant un score CVSS de 7,8 sur 10, elle peut être exploitée depuis une page web malveillante pour provoquer l’exécution d’un code arbitraire à distance, avec les droits de l’utilisateur en cours.

La seconde, CVE-2025-59287, est beaucoup plus dangereuse. Affichant un score CVSS de 9,8, elle affiche le niveau presque maximal de dangerosité. Elle réside dans le Windows Server Update Service (WSUS) de Windows Server et permet la désérialisation de données non approuvées, avec à la clé la possibilité d’exécuter du code arbitraire.

Une campagne depuis des mois, une exploitation depuis des années

Différence fondamentale entre les deux failles : la première n’est pas corrigée et fait l’objet de campagnes actives. C’est ce que Trend Micro affirmait déjà le 18 mars. L’éditeur indiquait que la faille avait été découverte en septembre 2024, mais qu’elle était présente dans le système depuis 2017, et probablement exploitée plus ou moins activement depuis.

Trend Micro indiquait alors avoir identifié plus d’un millier de fichier LNK malveillants contenant des commandes cachées pour déclencher des actions. Onze groupes APT de Corée du Nord, d’Iran, de Russie et de Chine étaient épinglés. Selon l’entreprise de sécurité, une preuve de concept avait été envoyée à Microsoft, mais l’éditeur aurait refusé de corriger la faille, sans que l’on sache pourquoi.

Et si l’on en parle toujours, c’est parce qu’un rapport publié par Arctic Wolf le 30 octobre faisait état d’une exploitation toujours active de cette faille en septembre et octobre. Cette fois, les cibles étaient surtout situées en Europe, particulièrement « les entités diplomatiques hongroises et belges », signe d’une coordination précise. L’ingénierie sociale est utilisée pour envoyer de fausses invitations, avec des détails sur des évènements diplomatiques, « notamment les réunions de facilitation des frontières de la Commission européenne et les ateliers de l’OTAN sur les achats de défense ».

Toujours selon ce rapport, l’attaque passe par le chargement de bibliothèques DLL provenant d’utilitaires Canon pour imprimantes et ayant une signature authentique. Le logiciel malveillant PlugX est également utilisé pour établir la persistance et voler silencieusement des informations. Arctic Wolf ajoute que la taille du fichier CanonStager, utilisé pour charger le malware, est passée de 700 ko à seulement 4 ko entre septembre et octobre, signe selon la société d’un développement très actif.

En l’absence de correctif pour l’instant, la mesure recommandée consiste à verrouiller les fonctions des fichiers LNK.

Interrogée par HelpNetSecurity sur le sujet, Microsoft a indiqué que Defender et Smart App Control avaient été mis à jour en septembre 2024 pour tenir compte de cette menace, mais le système d’exploitation lui-même n’a pas eu de correctif. Dans une autre réponse donnée le 2 novembre, la société a simplement déclaré qu’elle appréciait « le travail de la communauté des chercheurs » et qu’elle encourageait « vivement les clients à tenir compte des avertissements de sécurité et à éviter d’ouvrir des fichiers provenant de sources inconnues ».

Une faille critique corrigée deux fois

L’autre faille, CVE-2025-59287, est beaucoup plus dangereuse, mais elle a le gros avantage d’avoir été corrigée. Deux fois en fait : une première lors du Patch Tuesday d’octobre, la seconde lors d’une mise à jour d’urgence (et hors cycle) le 24 octobre. Une preuve de concept était apparue rapidement après le premier correctif, prouvant que le colmatage était incomplet et expliquant la seconde mise à jour.

Comme toujours dans ce genre de cas, le problème pourrait être considéré comme réglé puisque le correctif bouche la vulnérabilité, mais la difficulté réside dans l’application du correctif. La faille résidant dans les installations sur site de Windows Server et l’utilisation de WSUS pour gérer et diffuser les mises à jour dans le parc informatique, il faut appliquer le correctif sur les serveurs concernés, nécessitant une interruption de service.

Selon la société de sécurité Huntress, des signes d’exploitation de cette faille sont apparus le 23 octobre, la veille de la diffusion du second correctif. Des observations corroborées par d’autres entreprises, dont Sophos qui évoquait le 24 octobre comme début des hostilités. La faille peut donc être considérée comme 0-day puisqu’elle n’était pas corrigée au moment de son exploitation. Elle a également fait l’objet d’une fiche par l’ANSSI le 27 octobre. On ne sait pas à l’heure actuelle si la preuve de concept publiée peu de temps après le premier correctif a été utilisée pour exploiter la faille.

En outre, même si le correctif disponible colmate bien la brèche, l’agence américaine de cybersécurité (CISA) a publié une note à ce sujet le 29 octobre. Elle enjoint le personnel concerné à mettre à jour aussi rapidement que possible les serveurs concernés et à effectuer d’autres tâches, dont la surveillance active de processus potentiellement suspects. Il est également conseillé de surveiller également les processus PowerShell imbriqués utilisant des commandes codées en Base64.

Qu'on le veuille ou non, les brevets ne sont pas que le moyen de protéger les innovations que les sociétés apportent aux produits qu'elle conçoivent. Pour certaines, elles ne produisent en fait rien et les brevets deviennent alors uniquement un moyen de gagner de l'argent, en guettant et espérant qu...

Qu'on le veuille ou non, les brevets ne sont pas que le moyen de protéger les innovations que les sociétés apportent aux produits qu'elle conçoivent. Pour certaines, elles ne produisent en fait rien et les brevets deviennent alors uniquement un moyen de gagner de l'argent, en guettant et espérant qu...

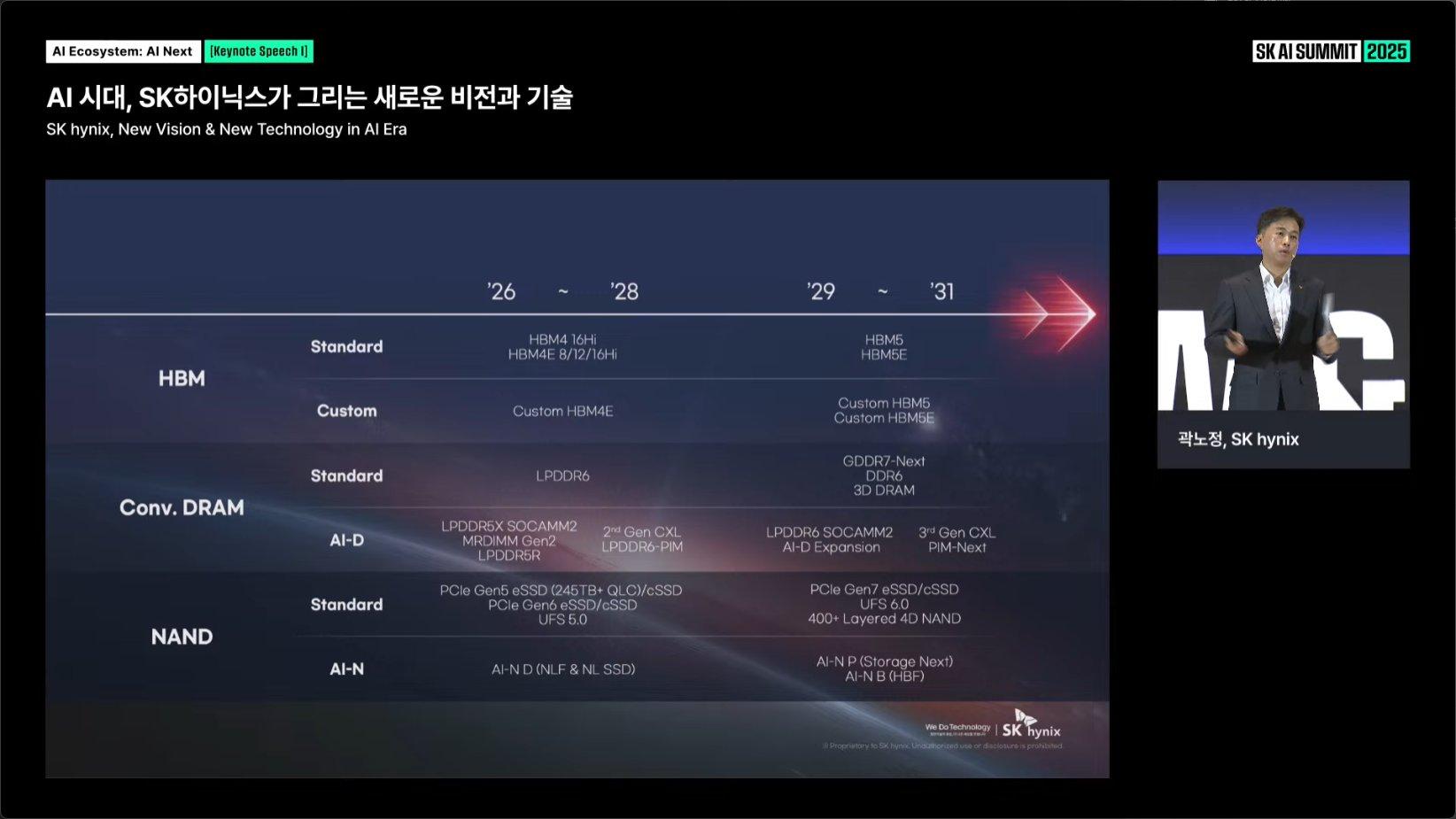

Le SK AI Summit 2025 a été l’occasion pour SK hynix de dévoiler sa feuille de route pour ses gammes HBM, DRAM conventionnelle et NAND. Un inventaire à la Prévert de projections qui nous mène jusqu’à la prochaine décennie, jusqu’en 2031, et qui fixe plusieurs jalons pour le PCIe et la GDDR notamment...

Le SK AI Summit 2025 a été l’occasion pour SK hynix de dévoiler sa feuille de route pour ses gammes HBM, DRAM conventionnelle et NAND. Un inventaire à la Prévert de projections qui nous mène jusqu’à la prochaine décennie, jusqu’en 2031, et qui fixe plusieurs jalons pour le PCIe et la GDDR notamment...

PcComponentes a déjà débuté ses offres promotionnelles pour la période du Black Friday, avec notamment une vente flash chaque jour sur un produit promis en grosse réduction. En ce mardi 4 novembre 2025 c'est une NVIDIA GeForce RTX 5060 qui est proposée, avec un prix pour la première fois sous la bar...

PcComponentes a déjà débuté ses offres promotionnelles pour la période du Black Friday, avec notamment une vente flash chaque jour sur un produit promis en grosse réduction. En ce mardi 4 novembre 2025 c'est une NVIDIA GeForce RTX 5060 qui est proposée, avec un prix pour la première fois sous la bar...