AI book club

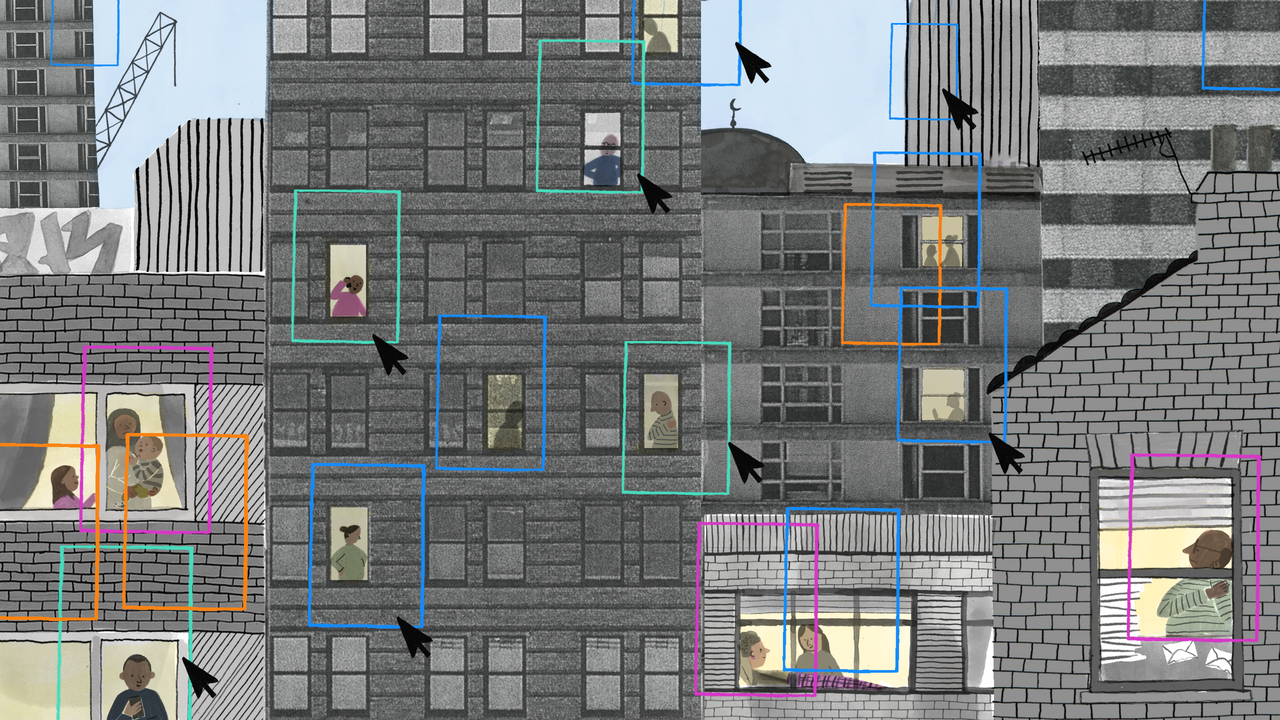

En déployant sur Kindle deux fonctionnalités appuyées sur de l’IA générative, Amazon ouvre de nouveaux débats sur les effets de ces technologies sur les œuvres littéraires, alors que la gestion de l’entreprise des textes générés par IA est déjà critiquée.

De nouvelles fonctionnalités alimentées à l’intelligence artificielle sur Kindle ! Le 10 décembre, au milieu d’autres annonces, Amazon indiquait ajouter à sa gamme de liseuses une fonctionnalité pour rattraper votre retard sur ce qui a déjà été lu, et une autre dédiée à surligner certains passages et obtenir des réponses sur le récit, « sans divulgâchage ».

Respectivement nommées « Story So Far » (l’histoire jusqu’ici) et « Ask this Book » (Demandez à ce livre), ces outils seront rendus disponibles d’ici la fin de l’année aux États-Unis sur l’application iOS de Kindle, puis début 2026 sur tous les appareils et les applications adaptées à Android. L’évolution soulève de nouvelles questions sur les droits des autrices et auteurs, alors que la gestion des outils et applications d’intelligence artificielle génératives par la plateforme de Jeff Bezos sont déjà critiqués par de multiples autrices et auteurs.

Un chatbot obligatoire dans les ouvrages de langue anglaise

Avec l’« assistant de lecture » Ask this Book, Amazon propose dans les faits un robot conversationnel intégré aux livres lus. Interrogé sur la possibilité, pour les écrivains qui le souhaiteraient, de retirer leurs œuvres de celles permettant de recourir à la fonctionnalité Ask this Book, un porte-parole d’Amazon a répondu au média spécialisé Publishers Lunch : « Pour garantir la cohérence de l’expérience de lecture, cette fonctionnalité est toujours activée et les auteurs ou éditeurs n’ont pas la possibilité de désactiver certains titres ».

Auprès du média, divers éditeurs et agents littéraires indiquent n’avoir pas été informés du déploiement de la fonctionnalité par Amazon, et avancent le besoin de réaliser des audits « légaux et techniques » pour comprendre les implications du déploiement de ces outils sur des œuvres soumises aux droits d’auteur.

Le lancement de fonctionnalités présentées uniquement d’un point de vue technique, malgré leurs potentielles retombées en termes de droits d’auteur, a déjà eu lieu, rappelle Writer Beware. En 2009, pour le Kindle 2, l’entreprise déployait par exemple une fonctionnalité de lecture automatique, qu’un représentant de la société décrivait en ces termes : « Ce ne sont pas des audiobooks. Le text to speech n’est qu’un logiciel qui fonctionne sur les équipements et lit du contenu. » À l’époque, les critiques des ayants-droits avaient été telles qu’Amazon avait finalement accepté de rendre l’outil optionnel.

La gestion de l’IA générative par Amazon, un enjeu à part entière

Au fil des trois dernières années, plus particulièrement, l’intelligence artificielle générative a créé tout un jeu de nouvelles questions. À l’échelle de l’industrie, il y a celle du droit des auteurs et autrices dont les œuvres ont été utilisées pour entraîner les modèles eux-mêmes, bataille autour de laquelle une soixantaine de plaintes ont été déposées rien qu’aux États-Unis, et au moins une dizaine d’autres en Europe.

Vis-à-vis d’Amazon, en revanche, les débats liés à l’IA se jouent plutôt du côté de certaines fonctionnalités : sur la plateforme d’auto-édition du géant de l’e-commerce, Kindle Direct Publishing (KDP), l’entreprise a publié en novembre un outil de traduction automatique, Kindle Translate. Celui-ci est présenté comme la fonctionnalité qui permettra aux autrices et auteurs de langue anglaise de toucher un public hispanophone ou germanophone, et inversement. Une pierre de plus dans le jardin des professionnels de la traduction, dont les métiers sont particulièrement touchés par l’apparition des outils d’IA générative.

Surtout, l’essentiel des frictions se concentrait jusqu’ici sur le fonctionnement de sa place de marché et sur la manière dont les œuvres atteignent leur public. Dès le lancement d’outils d’IA générative facilement utilisables par le grand public, le nombre de livres écrits grâce à, voire entièrement par IA a explosé. Dans certains cas, ils sont venus peupler de nouvelles niches de publication, comme celle des livres sur l’utilisation de ChatGPT entièrement écrits par ChatGPT.

Dans d’autres, en revanche, le nom de vraies écrivaines, dont celui de Sam Blake, nom de plume de Vanessa Fox O’Loughlin, s’est retrouvé accolé à celui de productions que celle-ci qualifie de « Sam Fakes », de « faible qualité » et générés par IA. Présidente du syndicat états-unien Society of Authors (SoA), cette dernière appelle Amazon à améliorer ses protections contre les « contrefaçons », alors que ces « faux » livres ont été commercialisés grâce à son nom. Depuis, les faux livres de Sam Blake ont vu le nom de leur autrice modifié, mais Amazon ne les a pas supprimés de sa plateforme, selon The Bookseller.

En 2023, une autre autrice, Jane Friedman, avait dû se battre pour obtenir d’Amazon le retrait d’ouvrages qui n’avaient pas été écrits par elle. Près de trois ans après ces premières alertes, la plateforme de vente de livres reste décrite comme remplie d’ouvrages d’ « AI slop », c’est-à-dire de « bouillie d’IA », susceptibles de tromper les consommateurs, tout en privant autrices et auteurs d’une partie des revenus qui auraient pu leur échoir sans cette concurrence automatisée.

Sur les sujets les plus sensibles, notamment ceux liés à divers troubles comme ceux de l’attention, des auteurs en appellent à la responsabilité éthique de l’entreprise à ne pas permettre à des contenus de désinformation de rester en ligne. Mais le modèle d’affaires de l’entreprise est tel qu’elle tire profit de chaque vente, indépendamment du contenu concerné, ce qui lui donne peu d’intérêt à agir concrètement.