Piratage Shadow et tentatives de phishing : les « red flags » du faux email

Y’a des indices, et des gros

Lors d’une fuite de données personnelles (noms, prénoms, adresses email), le risque est de voir débarquer des campagnes de phishing. But de l’opération : récupérer d’autres données et/ou informations bancaires. Nous avons un cas pratique avec Shadow. On en profite pour vous donner les clés afin de voir rapidement que c’était une arnaque. Pensez-y la prochaine fois.

En octobre, Shadow informait ses clients d’un piratage et d’une fuite de leurs données personnelles. Le pirate avait utilisé une attaque de type ingénierie sociale sur un des employés de l’entreprise. Il avait ainsi pu récupérer et exploiter un cookie pour se connecter à une interface de gestion. C’est de là qu’il a siphonné des données personnelles des utilisateurs.

Shadow avait communiqué ouvertement sur l’exploitation de cette faille, expliquant donc les tenants et les aboutissants. Un bon point, qui a permis de rappeler l’importance d’être prudent face aux messages de personnes que l’on ne connait pas. Comme nous l’expliquions alors, le principal risque était une attaque par phishing, avec des pirates se faisant passer pour Shadow.

Fuite en septembre, phishing en juin

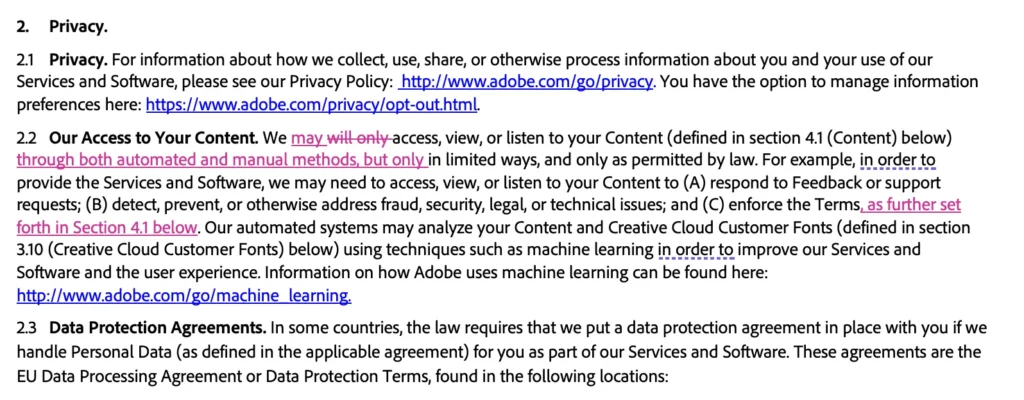

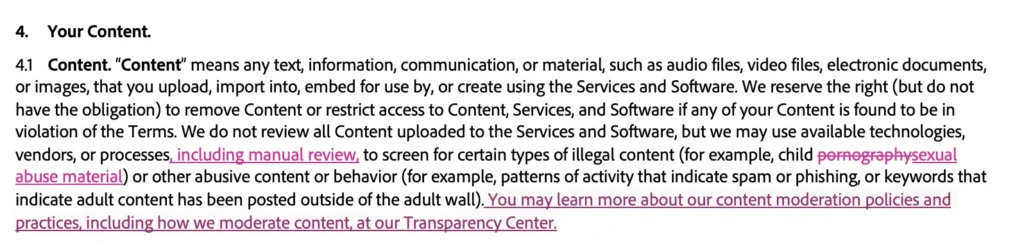

Cela aura pris du temps, mais c’est finalement arrivé. Vendredi, vous avez été plusieurs à recevoir un email annonçant « Shadow se lance dans la Blockchain », et à le signaler sur les réseaux sociaux. Le mail est relativement « propre » et crédible au premier abord, reprenant dans l’ensemble la présentation des communications officielles de la société. Mais un coup d’œil rapide permet de repérer la supercherie.

Sans être parfait, loin de là, l’email peut être suffisant pour tromper certains. D’ailleurs, plusieurs clients se sont posés des questions sur cette « communication ». Shadow est rapidement sorti du bois pour expliquer que ce n’est pas une communication officielle. « Ne cliquez pas sur les liens et ne fournissez aucune information personnelle », ajoute l’entreprise.

C’est d’ailleurs un bon réflexe que d’aller voir si l’entreprise communique sur les réseaux sociaux ou sur son site (section actualité, blog, presse…). On en profite pour une rapide analyse des principaux « red flags » qui permettent d’identifier le faux. Comme c’est maintenant souvent le cas, il n’y a pas de grosses fautes évidentes de français dans le texte.

Red Flag #1 : Shadow et crypto (même si ça rime)

Le message est alléchant : « récupérer votre token gratuit grâce à notre airdrop exclusif ». Coinbase rappelle qu’un airdrop crypto est une vraie « stratégie utilisée par les startups blockchain pour distribuer des tokens ou des pièces à des adresses de portefeuille spécifiques ».

Bon, déjà, Shadow fait du cloud gaming, pas de la crypto. Premier « red flag » facile à identifier avant de cliquer sur n’importe quel lien. Rien n’interdit à l’entreprise de se lancer dans le « web3 », mais rien ne le laisser non plus présager cela. Cela demande au minimum des vérifications.

Red Flag #2 l’URL

Ensuite, toujours sans cliquer évidemment, on regarde l’URL de destination du lien pour « récupérer » le prétendu airdrop : shadow-redirect.tech. La méthode dépend du navigateur et de la messagerie, mais passer au-dessus du lien sans cliquer permet généralement de voir l’URL.

Deuxième « red flag » donc, relativement facile à identifier. D’autant plus que l’adresse est en claire, et ne passe même pas par un raccourcisseur d’URL ou des redirections. Ce n’est pas toujours le cas et des redirections peuvent cacher la destination finale. Dans le doute, un passage par WhereGoes permet de voir l’adresse finale.

Les pirates l’ont joué fin, avec un nom de domaine assez proche de celui officiel de l’entreprise : shadow.tech. Ils ont simplement ajouté un « -redirect » dans l’URL, ce qui en fait un nouveau nom de domaine. On a tenté l’expérience pour vous : le site des pirates ne répond plus.

Red Flag #3 : l’expéditeur

Il y avait un troisième red flag simple à identifier : l’expéditeur avec « Shadow@myhpal.fr ». Un nom de domaine qui n’a aucun rapport avec Shadow, qui utilise normalement no-reply@shadow.tech pour ses communications. Logique puisque c’est le nom de domaine correspondant à son site.

Signalons enfin, de nouveau sur X, un message de Hyg_0x : « j’ai tenté de vous alerter que la BDD qui vous a était volé en septembre 2023 a été mise en vente il y a quelques semaines ce qui aurait pu être anticipé mais visiblement ça n’a pas été pris au sérieux ». Le message en question date de mi-mai.

Des indicateurs, mais pas une science exacte

Attention, ces red flags ne sont ni suffisants ni nécessaires. De vrais emails peuvent renvoyer vers un autre nom de domaine ou provenir d’une agence de presse, et donc ne pas correspondre au service. À contrario, il est possible de modifier les en-têtes et l’expéditeur pour faire croire à une vraie communication alors que ce n’est pas le cas.

Même chose pour les liens et les pièces jointes. Un lien peut laisser penser qu’il renvoie vers next.ink, sans pour autant envoyer vers le meilleur site du monde. Il y a également le cas des caractères proches, comme un I (i majuscule), un l (L minuscule) et un | (barre verticale).

Même chose pour les pièces jointes : un « fichier jpg » peut cacher bien plus qu’une image (ou toute autre chose), idem pour un document de travail… et on ne parle même pas des archives et des fichiers exécutables.

Que ce soit sur les réseaux sociaux, les messageries et n’importe quel canal de communication, soyez prudents et réfléchissez avant d’agir, cela permet généralement d’éviter les problèmes ou a minima de limiter fortement les dégâts.

Qualcomm et vice-versa

Qualcomm et vice-versa