Incendies : l’imprévoyance à l’épreuve du feu

Si gouverner, c’est prévoir, il est tristement envisageable que la France ne soit pas au mieux en termes de commandement. C’est en tout cas l’idée qui se dégage de la politique de lutte contre les incendies menée par notre pays depuis plusieurs années, dans un contexte de réchauffement climatique, pourtant propice à la propagation de méga-feux, comme celui qui vient de ravager le massif des Corbières.

On connaît la chanson, déjà rapportée par nombre de nos confrères. Le combat contre les flammes dépend en grande partie de la flotte d’avions bombardiers d’eau, dont les fameux Canadair CL-415 et autres Dash 8 Q400. Or, non seulement nous en manquons cruellement, mais une partie de notre parc, très ancien (plus de 30 ans), n’est pas en état de servir, faute d’un nombre suffisant de pièces de rechange.

À ce jour, sur les 12 CL-415 (capables de stocker 6 000 litres d’eau en à peine plus de 10 secondes), seuls 9 sont utilisables. Quant aux Dash 8 Q400 (capacité 10 000 litres, mais remplissage lent depuis les aéroports), deux doivent rester à terre. Pire, l’incendie dans l’Aude, qui a décimé plus de 17 000 hectares, a mobilisé la quasi-totalité des moyens aériens dont le pays dispose. Or, d’autres foyers se sont déclenchés dans la même période. Si l’un d’eux, dans l’Ardèche — donc proche du massif des Corbières — a pu bénéficier des CL-415 utilisés pour éteindre le feu voisin, il n’en est pas de même d’autres sinistres plus éloignés.

Par bonheur, contrairement à ce que vivent actuellement nos voisins espagnols et portugais, aux prises avec plusieurs méga-feux, aucun des autres allumés en France n’est de l’ampleur de celui de l’Aude. Cela pourrait pourtant arriver et déstabiliser profondément notre capacité de lutte.

Les raisons, multiples, de notre impréparation sont pourtant connues, certaines ne dépendant pas uniquement des gouvernements successifs ayant eu à gérer la lutte contre le feu. La première est une question industrielle. D’abord développé par Bombardier, le CL-415 est revendu en 2016 à Viking Air, puis intégré à De Havilland Canada, toutes deux appartenant au groupe Longview. Faute de commandes, Bombardier avait cessé la production dès 2015 et le repreneur a d’abord recentré l’activité sur le MRO (maintenance, réparation, révision) plus rentable à court terme. On ne compte aujourd’hui qu’environ 95 appareils dans le monde. Une paille. Pour répondre à ce parc limité et en fin de vie, De Havilland Canada a lancé le développement d’un successeur modernisé : le DHC-515.

Mais relancer la production d’un avion spécialisé des années après l’arrêt de celle de son prédécesseur est un défi logistique, industriel, financier et réglementaire colossal. Le cas du DHC-515 en est l’illustration. Initialement attendu au milieu des années 2020, il ne devrait entrer en service qu’en 2030, voire 2032. Le Covid en est en partie la cause, mais pas seulement. Pour des raisons financières, d’autant que De Havilland n’est pas tendre en affaires, le lancement de la production de cet appareil, envisagé entre 50 et 60 millions d’euros pièce à la vente, a été différé, ayant été conditionné à l’obtention de 25 commandes préalables.

Celles-ci ont été atteintes grâce au plan européen rescEU de 22 unités et à une commande de l’Indonésie. Mais ces marchés n’ont été conclus qu’en 2023, retardant considérablement les dates potentielles de livraisons. Et 22 avions, à l’échelle d’un continent européen si souvent la proie des flammes dans un contexte d’aggravation du changement climatique, reste assez négligeable. Quant à la France, elle n’est concernée que par deux appareils…

Cette parcimonie dans les commandes françaises, constatée au moment où le monde a été effaré par les gigantesques feux qui ont ravagé l’ouest du Canada et plusieurs comtés de Los Angeles, tranche cruellement avec la volonté affichée par Emmanuel Macron en 2022. En juillet et août de cette année-là, la Gironde avait été frappée par des incendies majeurs dans le massif des Landes de Gascogne. Les plus importants depuis 1949, détruisant environ 32 000 hectares de forêt. Déclenchés par des causes humaines, ces feux ont été exacerbés par une sécheresse record, des températures dépassant 40 °C et des vents forts.

Mauvais calcul

La politique surfant de plus en plus souvent sur l’émotion et une succession d’annonces rarement suivies d’effets, le président de la République s’était immédiatement saisi du sujet, assurant que le pays allait commander 14 nouveaux Canadairs. Les débats budgétaires serrés, conduisant à des recherches frénétiques d’économies, ont vite vu la promesse tomber dans l’oubli, avant que Gabriel Attal n’envisage deux nouvelles commandes de DHC-515, en plus du plan rescEU. Là encore, une annonce à l’improbable concrétisation.

Pourtant, un tel calcul s’avère absurde économiquement, écologiquement et humainement. Si les avions coûtent cher, le montant de leur achat ne représente rien comparé à celui des flammes et de leurs conséquences. On estime ainsi, feu de l’Aude compris, le coût total des incendies français depuis 2022 à près de 8 milliards d’euros, avec une contribution très majoritaire des assureurs, mais également importante des collectivités locales, 80 % des forêts françaises n’étant pas assurées.

Certes, l’État peut prétendre n’avoir pas à assumer directement ces dépenses, sa part directe étant estimée à environ 150 millions d’euros par an — soit l’équivalent de 3 Canadairs tout de même — entre la lutte contre les incendies et le fonds DSEC (Dotation de solidarité au titre des événements climatiques ou géologiques), mais elles pèsent directement sur la collectivité.

Dès lors, l’investissement dans de nouveaux bombardiers d’eau coule de source, en dépit des restrictions budgétaires. D’autant plus que le secteur privé français est à la pointe des solutions alternatives aux Canadairs. Entre la transformation potentielle d’Airbus A400M — surtout pour le largage de produits retenant le feu — et les innovations proposées par les startups Hynareo et son biréacteur amphibie Frégate-F100, ou Positive Aviation, prévoyant la conversion d’avions régionaux ATR-72 en bombardiers d’eau amphibies, notre pays fourmille d’idées. Elles sont certes onéreuses et demanderont du temps avant leur réalisation, mais le jeu en vaut la chandelle.

L’IA joue les pompiers

Lorsque les Canadairs interviennent, cela signifie que le feu a déjà pris de l’ampleur. Or, la meilleure façon de lutter contre les incendies consiste à les prévenir ou à les circonscrire au plus près de leur déclenchement. Un domaine dans lequel des innovations importantes sont apparues ces dernières années, même si nombre de défis restent à relever.

Les systèmes d’intelligence artificielle, comme FireAId ou Pano AI, jouent un rôle croissant en analysant des données issues de satellites, de stations météo et de capteurs pour prédire les zones à risque avec une précision atteignant 80 à 90 %. Ces outils permettent de détecter les départs de feu en temps réel, comme testé en Turquie, en Californie ou dans certains pays européens. Parallèlement, les drones équipés de capteurs thermiques et de caméras haute résolution sont de plus en plus utilisés pour surveiller les forêts, cartographier les feux et repérer les points chauds. Les réseaux de capteurs IoT, installés au sol, mesurent en continu des paramètres comme la température, l’humidité ou la qualité de l’air, envoyant des alertes instantanées en cas de danger, avec des déploiements notables en Australie et en Californie.

Les satellites, comme ceux du projet FireSat de Google prévu pour 2026, promettent aussi une détection ultra-précise des feux, avec des mises à jour toutes les 20 minutes. Enfin, des stratégies proactives, telles que les brûlages contrôlés guidés par l’IA, la réduction ciblée de la végétation ou l’utilisation de matériaux ignifuges pour les infrastructures, sont en cours d’adoption, notamment en Europe et aux États-Unis. Ces technologies réduisent les temps de réponse de 20 à 30 minutes dans les cas les plus avancés, mais elles se heurtent à des obstacles comme les défis d’interopérabilité entre systèmes. Les efforts se concentrent désormais sur l’intégration de ces solutions dans des cadres comme rescEU pour une réponse coordonnée à l’échelle européenne.

Moins de feux… mais plus violents

Hélas, en dépit du plan, somme toute assez modeste, de l’Union, une grande part des actions utiles dépendent de la volonté politique individuelle des États. Or, la prospective et la prévoyance ne sont pas leurs principaux atouts, dans une période où le populisme privilégie les réponses manichéennes, simplistes et court-termistes.

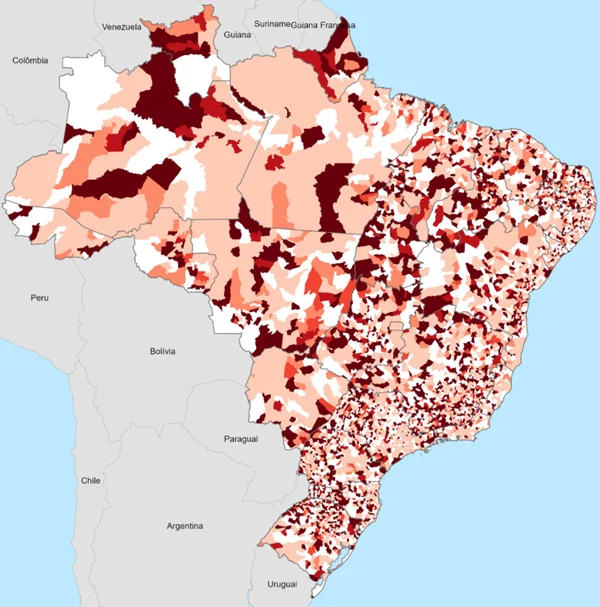

Mais nul besoin de céder à l’alarmisme. Contrairement à ce que l’on pourrait imaginer, le nombre d’incendies est en baisse constante, ainsi que l’importance des surfaces brûlées. C’est particulièrement vrai en France.

Dans les années 1970, environ 496 feux de plus de 30 hectares étaient enregistrés annuellement, avec 45 000 hectares brûlés en moyenne. En 2024, ce chiffre est tombé à 236 foyers, et la surface brûlée autour de 15 000 hectares. Le chiffre remontera en 2025, à cause de l’incendie de l’Aude, mais la tendance baissière est indiscutable. Elle s’explique par une meilleure prévention (débroussaillage, sensibilisation), des interventions plus rapides et une détection avancée via satellites et drones. Cependant, le changement climatique augmente l’intensité des feux, avec des conditions plus sèches et chaudes favorisant des incendies plus violents.

Ce phénomène est aussi observable à l’échelle mondiale, bien que moins nettement qu’en France. Dans les années 1970, les estimations suggèrent environ 4,5 à 5 millions de km² brûlés annuellement, principalement dans les savanes africaines. En 2025, selon le Global Fire Emissions Database, la surface brûlée globale est d’environ 3,5 à 4 millions de km² par an, avec 102 millions d’hectares (1 million de km²) enregistrés à mi-2025, dont la moitié en Afrique.

Cette inflexion, observée surtout depuis les années 2000, est attribuable à l’intensification de l’agriculture, qui réduit les prairies et savanes inflammables, à une meilleure gestion des feux, mais aussi à l’urbanisation limitant la végétation combustible. Cependant, le changement climatique accroît l’intensité et la fréquence des méga-feux dans des régions comme l’Amérique du Nord, l’Amazonie et l’Australie, ainsi que dans les forêts boréales et tempérées, où la surface brûlée augmente localement. Les conditions climatiques extrêmes (sécheresses, vagues de chaleur) et l’accumulation de biomasse contribuent à cette intensification, malgré une baisse globale qui pourrait n’être désormais plus que de courte durée. Raison de plus pour revoir, particulièrement en France, les politiques budgétaires en faveur des moyens de lutte : des dépenses indispensables à court terme, pour éviter de bien plus onéreuses destructions à moyen terme, également infiniment conséquentes écologiquement et humainement.

Qu’on y pense…

L’article Incendies : l’imprévoyance à l’épreuve du feu est apparu en premier sur Les Électrons Libres.