Why Microsoft is a national security threat • The Register

À tel point que certains officiels qualifient Microsoft de "problème de sécurité national".

(Permalink)

Un chatbot disponible sur un service en ligne ainsi que sur WhatsApp et Messenger analyse les SMS et mails de phishing et alerte l'utilisateur lorsqu'ils sont malveillants. Nous l'avons testé.

Minimachines.net en partenariat avec TopAchat.com

Tracker Beeper est un projet de Bert Hubert, un internaute Néerlandais et développeur de logiciel qui a décidé d’entendre l’invisible. En rendant sonores les échanges de données entre son ordinateur et les systèmes d’écoute tiers que sont les trackers, il donne du relief à ce que nous ne ressentons pas vraiment.

A chaque fois que nous cliquons sur « accepter » pour accepter des cookies ou que nous naviguons sur des sites tiers, nous échangeons des données. Malgré des petits logos amusants avec des mascottes mignonnes montrant de gentils et inoffensifs gâteaux, ces actes de validation permettent aux sites que nous visitons de partager nos données avec des dizaines et parfois des centaines de sociétés tierces. Seulement, cela ne se voit pas. Après un consentement qui se règle d’un clic, l’opération est vite oubliée. Et ses conséquences également. L’habitude et le fait que ces demandes de consentement soient régulières a contribué à rendre le geste anecdotique. Comme si ce partage était totalement inoffensif.

En réalité, les dessous de ces échanges sont bien plus inquiétants et Bert Hubert les met en valeur d’une manière très éclairante. Son extension Tracker Beeper ne fait rien d’autre qu’émettre un petit son à chaque fois qu’une donnée est échangée avec un tracker. Et la cacophonie qui en résulte est monstrueuse. Sur la vidéo d’intro, on peut voir un site de recherche d’emploi officiel du gouvernement Néerlandais émettre des « bips » à chaque fois qu’une donnée est envoyée vers… Google. Et cela malgré l’absence de tout consentement. Un bruit se fait entendre à chaque lettre écrite dans la barre de recherche et un autre si vous cliquez sur le lien vous permettant de postuler pour un boulot. Cette manière de rendre audible l’invisible est assez pertinente car elle met en valeur des choses que nous avons tendance à vouloir glisser sous le tapis.

Beeper Tracker est également mis à rude épreuve quand il se retrouve face à un site d’info généraliste comme sur cette seconde vidéo. Le nombre d’informations qui partent vers des trackers tiers est proprement ahurissante. Le son généré est quasi permanent et l’ensemble de vos données partagées part dans tous les sens.

Pour le moment Beeper Tracker est un diamant brut, il s’agit d’une extension Linux uniquement qui nécessite des compétences d’installation particulières. Mais devant le succès de cette idée, Bert pense à la faire évoluer avec des versions plus grand public et notamment des solutions installables pour MacOS et Windows. Et, peut être à terme, créer une solution rendant plus audible l’ensemble des échanges d’un smartphone.

Merci à Thomas pour l’info

Source : Axbom.com et Berthub.eu

Avez vous déjà entendu le son des trackers en ligne ? © MiniMachines.net. 2024.

Un hacker éthique a découvert de nombreuses failles de cybersécurité sur Wizz App, une application pointée du doigt pour des affaires de sextorsion. Ses recherches incluent des captures de discussions privées.

La plateforme pour obtenir un laissez-passer dématérialisé doit ouvrir en mai 2024. Elle sera incontournable pour avoir un QR Code qui sera réclamé à l'entrée de certains périmètres sécurisés, durant les Jeux olympiques de Paris.

Une campagne de phishing contre les internautes utilisant LastPass comme gestionnaire de mots de passe a été repérée. Elle mobilise le kit de phishing CryptoChameleon. Un site utilisé pour le hameçonnage a été neutralisé, mais d'autres tentatives pourraient survenir.

Le déplacement à Paris dans certains périmètres sera conditionné à la présentation d'un QR Code. Une plateforme dédiée pour s'inscrire est attendue en mai 2024, afin de pouvoir le récupérer. Des documents et des éléments d'identité devront être fournis. En attendant le détail, voilà ce que l'on sait de son fonctionnement.

Gérald Darmanin annonce au Parisien l'ouverture d'un site dédié aux Jeux olympiques de Paris, le 10 mai. Il permettra de générer des QR Codes pour accéder à la ville, dont l'accès sera restreint durant la compétition.

Google cherche à bloquer le vol de cookies sur le navigateur Chrome, une technique courante employée par les cybercriminels. Pour cela, la société américaine introduit une nouvelle norme d'authentification sur les appareils.

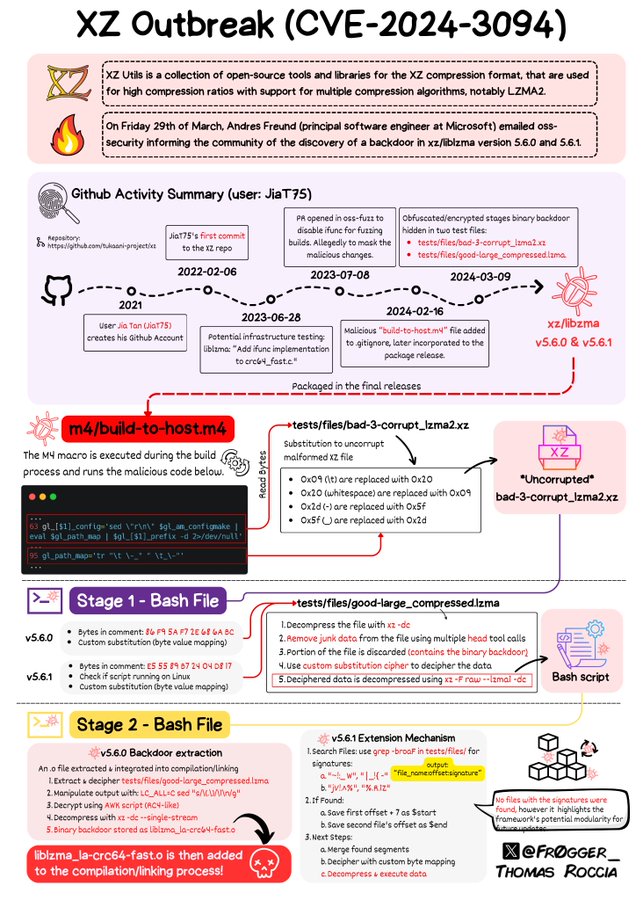

Andres Freund, un développeur Postgres, s’est rendu compte dans les derniers jours que xz et liblzma ont été corrompus par l’un des mainteneurs du projet. Le problème a été découvert par chance, pour la seule raison que la performance de sshd s’était dégradée sur sa machine.

L’investigation d’Andres Freund a montré que Jia Tan, co-mainteneur de xz depuis environ un an et demi, a poussé plusieurs commits contenant une porte dérobée extrêmement bien cachée au milieu d’un certain nombre de contributions valables depuis environ deux ans et demi, après avoir gagné la confiance du mainteneur historique, Lasse Collin.

Jia Tan a ensuite fait deux versions de xz, la 5.6.0 et 5.6.1, et les a poussées vers les mainteneurs de différentes distributions, comme Fedora Rawhide, Debian Unstable, Kali Linux ou encore Suse. Les contributions de Jia Tan à divers projets sont maintenant en cours de ré-analyse, car il apparaît qu’il a contribué des changements maintenant louches à d’autres projets, comme oss-fuzz, maintenant considérés comme visant probablement à cacher cette porte dérobée.

La plupart des distributions affectées sont des versions bleeding edge, et sont revenues à une version antérieure de leurs paquets xz.

Les effets de cette porte dérobée ne sont pas complètement analysés, mais les investigations existantes montrent des détournements d’appels très suspects autour des fonctions de validation des secrets d’OpenSSH.

Cet épisode rappelle une nouvelle fois combien tout l’écosystème repose sur la bonne volonté et la bonne foi de contributeur·rice·s volontaires, surchargé·e·s de travail, et peu soutenu·e·s par l’industrie utilisant leur travail.

NdM : le sujet est frais, les analyses en cours, et de nouvelles informations apparaissent encore toutes les heures. Il convient donc de rester prudent, mesuré, et surtout factuel, dans les commentaires. Merci d’avance.

Les infos qui suivent ont été ajoutées en modération (le sujet ayant été discuté en lien et en journal précédemment) :

autres sites discutant du sujet :

des résumés / suivis :

des analyses du code injecté :

quelques commentaires techniques :

Commentaires : voir le flux Atom ouvrir dans le navigateur

Les aéroports parisiens commencent à s’équiper d'une nouvelle génération de scanner pour accélérer les contrôles de sécurité. Derrière ces machines se cache le principe de la tomographie, qui est employé depuis longtemps dans le domaine médical et scientifique.